Вывод однозначен: одна из главных задач системного администратора Windows NT/2000/ХР состоит в защите информации, которая хранится в базе данных SAM, от несанкционированного доступа. С этой целью ему необходимо:

- ограничить физический доступ к компьютерам сети и, прежде всего, - к контроллерам доменов;

- установить пароли BIOS на включение компьютеров и на изменение их настроек BIOS;

- рекомендуется отключить загрузку компьютеров с гибких и компакт-дисков;

- для обеспечения контроля доступа к файлам и папкам Windows NT/2000/ХР системный раздел жесткого диска должен иметь формат NTFS;

- каталог \winnt_root\repair средствами ОС необходимо закрыть для доступа всех пользователей, включая администраторов, и разрешать к ней доступ только во время работы утилиты RDISK, которая создает в этом каталоге архивные копии системного реестра Windows NT/2000;

- следить за тем, где и как хранятся дискеты аварийного восстановления (Emergency Repair Disks) и архивные копии на магнитных лентах, если на последних присутствует дубликат системного реестра Windows NT/2000/ХР.

Дополнительно можно порекомендовать следующее:

Если компьютер с Windows NT/2000/ХР входит в домен, то по умолчанию имена и хешированные пароли последних десяти пользователей, регистрировавшихся на этом компьютере, сохраняются (кэшируются) в его локальном системном реестре (в разделе SECURITY\Policy\Secrets раздела HKEY_LOCAL_MACHINE). Чтобы отменить кэширование паролей на компьютерах домена, нужно с помощью утилиты REGEDT32 в раздел Microsoft\WindowsNT\CurrentVersion\Winlogon раздела HKEY_LOCAL_MACHINE добавить параметр CashedLogonsCount, установив его значение равным нулю, а тип - REG_SZ.

Для защиты базы данных SAM можно применить утилиту SYSKEY. Эта утилита позволяет включить режим дополнительного шифрования информации о паролях, которая хранится в базе данных SAM. Уникальный 128-битовый ключ для дополнительного шифрования паролей (так называемый ключ шифрования паролей - Password Encryption Key, сокращенно - PEK) автоматически сохраняется в системном реестре для дальнейшего использования.

Рисунок 3 Диалоговое окно утилиты SYSKEY для задания способа хранения системного ключа.

Перед помещением в системный реестр ключ PEK шифруется при помощи другого 128-битового ключа, который называется системным ключом (System Key) и может храниться либо в системном реестре, либо в файле с именем STARTUP.KEY в корневом каталоге на отдельной гибкой дискете.

Можно не сохранять системный ключ на магнитном носителе (рисунок 3), и тогда каждый раз при запуске ОС он будет вычисляться с помощью алгоритма MD5 (Алгоритм хеширования MD5 очень похож на MD4 и по способу дополнения исходной битовой последовательности, и по методу ее обработки, и по размеру получаемой «выжимки» (те же 128 бит). Однако каждый 512-битовый блок подвергается не трем, как в MD4, а четырем циклам преобразований, и поэтому алгоритм MD5 работает несколько медленнее, чем MD4) на основе пароля, набираемого на клавиатуре в диалоговом окне утилиты SYSKEY. Последние два способа хранения системного ключа обеспечивают максимальную защиту паролей в базе данных SAM. Однако они приводят к невозможности автоматической перезагрузки ОС, поскольку для завершения процесса перезагрузки потребуется либо вставить дискету с системным ключом и подтвердить ее наличие в дисководе путем нажатия кнопки OK в появившемся диалоговом окне, либо вручную ввести с клавиатуры системный ключ.

Для повышения стойкости паролей пользователей операционной системы Windows NT/2000/ХР к взлому рекомендуется с помощью утилиты Диспетчер пользователей (User Manager) установить длину пользовательских паролей не менее 8 символов и активизировать режим устаревания паролей, чтобы пользователи периодически их обновляли (рисунок 4). Чем выше вероятность атак на парольную защиту Windows NT/2000/ХР, тем короче должен быть срок такого устаревания. А чтобы пользователи не вводили свои старые пароли повторно, необходимо включить режим хранения некоторого числа ранее использовавшихся паролей.

Рисунок 4 Задание правил работы с паролями с помощью Диспетчера пользователей.

Также необходимо в локальной политике безопасности указать, что пароль должен отвечать требованиям сложности. Тогда с помощью политики безопасности можно будет следить за тем, чтобы каждый пользовательский пароль состоял не менее чем из 5 символов, не содержал в себе имени пользователя, включал символы, по крайней мере, трех наборов из четырех возможных, составленных из прописных букв, строчных букв, цифр и специальных символов (знаков препинания и т. д.).

В ходе исследования устойчивости паролей к взлому использовалось программное обеспечение для взлома Windows NT/2000/ХР SAMInside. Исследование производилось на компьютере AMD 2400 XP+. Объем применяемого словаря составил 9 мегабайт.

Выяснено следующее:

- Скорость перебора паролей составляет 5310986 паролей/сек

- Если пароль состоит из стандартных слов английского (русского) языка, то время взлома составляет до 2 минут (в зависимости от величины словаря).

- При применении паролей длиной 8 символов и составленных из цифр время взлома составляет 18 секунд.

- При применении паролей длиной 8 символов и составленных из цифр и букв английского алфавита время взлома составляет до 6 суток.

- При применении паролей длиной не менее 8 символов и составленных из букв, цифр и спецсимволов время соответственно увеличивается до 61 суток.

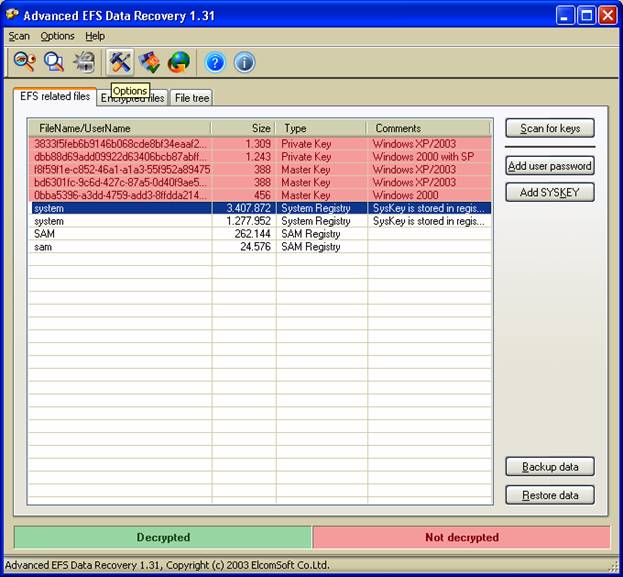

Для взлома Encrypted File System (EFS) может быть использовано программное обеспечение Advanced EFS Data Recovery производства компании «Элкомсофт» (Российская Федерация). Демонстрационную версию данного программного обеспечения можно получить по адресуhttp://www.elcomsoft.com/aefsdr.html

Стартовое окно программы - Рис.5

Рис5. Окно программы Advanced EFS Data Recovery

Программа может расшифровать защищенные файлы, только если ключи шифрования (не все, а хотя бы некоторые из них) - все еще существуют в системе и не изменялись.

Для файлов, зашифрованных в операционной системе Windows 2000, если Ключ Базы данных Учетной записи (SYSKEY) сохранена на гибком диске, или если опция "Password Startup" была установлена, Вы должны знать один из следующих паролей, чтобы быть суметь расшифровать файлы:

- пароль запуска или гибкий диск запуска

- пароль пользователя, который зашифровал файлы

- пароль Агента Восстановления (если - возможно)

Если компьютер был частью домена, когда файлы были зашифрованы, Вы не можете расшифровать файлы в некоторых случаях.

Если пароль пользователя (зашифровавшего файлы), был изменен после кодирования, возможно, потребуется ввести старый пароль в программу.

Однако не стоит забывать, что существует гораздо более простой способ взлома сетевых паролей. Так как в большинстве организаций сегодня ОС клиентской машины является Windows 95/98, то соответственно, гораздо проще организовать взлом парольной защиты данной ОС, ведь пароль в таком файле хранится только в верхнем регистре (большими буквами), зная это гораздо удобнее и проще затем подобрать необходимый пароль сети.

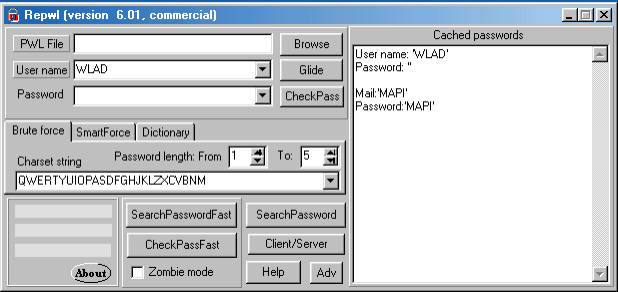

Для взлома паролей Windows 95/98 существует большое количество программ, но остановимся на самой популярной из них PwlTool 6.0, на примере которой производились исследования.

На рисунке 6 приведено основное рабочее окно этой программы, предназначенной для работы на компьютерах с ОС Windows 95/98, Windows NT/2000.

Рисунок 6 Рабочее окно программы PwlTool 6.01

PwlTool - набор инструментальных средств восстановления пароля. Основная программа - RePwl. Эта программа позволяет восстановить иногда забытый или потерянный пароль входа в систему для Windows 3.11, Windows 95 (первоначальная версия и OSR2) и Windows 98. Это также дает возможность просмотреть пароли, сохраненные в PWL файле.

Windows 95/98 сохраняет пароль в PWL файле. PWL файлы могут быть найдены в каталоге Windows. Их имена обычно сохраняются как USERNAME.PWL. PWL файл зашифрован и не просто из него извлечь пароли. Первый алгоритм шифрования версии Windows'95 был создан таким, который позволял создать программы для расшифровки PWL файлов. Однако в версии OSR2 этот недостаток был устранен.

Система защиты паролей в OSR2 сделана профессионально и достоверна в терминах криптографии. Однако, несмотря на это, содержит несколько серьезных недостатков, а именно:

- все пароли преобразованы к верхнему регистру, это значительно уменьшает количество возможных паролей;

- используемые для шифрования алгоритмы MD5 и RC4 позволяют более быстрое шифрование пароля, но достоверный пароль Windows должен быть, по крайней мере, длиной девять символов.

Система кэширования пароля по существу ненадежна. Пароль может быть сохранен только, если никакой неразрешенный персонал не может обращаться к вашему компьютеру.

Первоначальная версия Windows 95 (также как Windows 3.11) содержала грубую ошибку, которая допускала простое декодирование PWL файлов. В OSR2 версии эта погрешность была исправлена, хотя проблемы защиты сохраняются. Windows 98 не отличается от OSR2 по смыслу защиты.

Существуют два формата PWL файлов. «Старый», поддерживаемый Windows 3.11 и Windows95 и «новый», применяемый в Windows95 OSR2 и Windows 98.

Старые PWL файлы значительно меньше защищены, чем новые. Обычно существует возможность прочитать сохраненные пароли немедленно, даже если вы не знаете пароль входа в систему. Известная программа, glide.exe, показывает все пароли, сохраненные в старом PWL файле. Однако она работает не всегда корректно, потому что использует неправильный алгоритм. PwlTool снабжен подобной функцией (также названной glide).

Выберите длину пароля и набор символов (A-Z по умолчанию)

Люди используют некоторые слова в качестве паролей чаще других. Частотные словари перечисляют наиболее популярные слова. Хорошие словари содержат сотни тысячи слов. Хороший частотный словарь содержит названия корпораций, заголовков кинофильма, торговые марки и т.д. Взлом с помощью словаря обычно происходит очень быстро, даже если используется огромный словарь. В пакет PwlTool не включаются словари. Можно использовать относительно малые словари (~80 КБ) словарь от http://webdon.com/DownLoad/DIC1.ZIP или огромный (~9 МБ)http://www.kull.ch/Bauersachs/download/allwords2.zip В версии v6.0 имеется «гибридное исследование». Этот метод полезен для взлома паролей типа john43. Когда переключатель «гибридное исследование» включен, RePwl будет пробовать все варианты подобно wordXXX, где слово - слово от словаря, и XXX - суффикс, сформированный согласно параметрам настройки решения "в лоб".

Важно! Удостоверитесь, что все слова в словаре находятся в верхнем регистре.

Атака "в лоб" (поиск всех возможных паролей) не подходит для длинных паролей, потому что требуется слишком много времени. Главным образом имеются комбинации подобно jkqmzwd, которые являются полностью бессмысленными среди миллиардов и квинтильонов обыскиваемых паролей. Усиленная «атака в лоб»- оптимизированный алгоритм исследования, который только пробует 'разумные' пароли. В результате время взлома сокращается.

Но это также имеет некоторые недостатки:

- Текущая версия поддерживает только английский язык.

- Усиленная «атака в лоб» не восстанавливает пароли, которые содержат цифры или символы. Например, пароль 'soft4you' не восстанавливается с применением данного алгоритма.

- Некоторые слова трудны для такого алгоритма атаки. Вы должны определить уровень как целое число в диапазоне 1 ... 26.Разумные значения для данного типа атаки - 9 .. 16 (значение по умолчанию - 13).

Для получения дополнительной информации посетите: http://soft4you.com/vitas/smartforce.htm http://soft4you.com/vitas/psw.htm - общая информация относительно паролей.

В результате проведенного анализа установлено максимальное время взлома паролей. Скорость перебора паролей 106000 паролей в секунду (Pentium III/550).

Общая оценка времени, необходимого для взлома методом «грубой силы»:

| Длина пароля | Длина набора 26 (только буквы) | 36 (буквы и цифры) | 70 (все печатаемые символы) | Русские буквы |

4 | Немедленно | Немедленно | 3 минуты | Немедленно |

5 | 1 минута 48 секунд | 9 минут | 3 часа | 5 минут |

6 | 50 минут | 5 часов 48 минут | 10 дней 17 часов | 2 часа 53 минуты |

7 | 22 часа | 8 дней 17 часов | 2 года 3 дня | 26 часов |

8 | 24 дня | 314 дней 17 часов | 138 лет | 123 дня 12 часов |

9 | 1 год 248 дней | 30 лет | 9363 года | 10 лет |

Подсчет времени взлома осуществляется самой программой PwlTool

Многие пользователи архивируют свои данные с помощью популярных архиваторов ARJ, ZIP, RAR. Затем этим архивам задается пароль, а их содержимое шифруется. Но подбор паролей к архивам не ARJ, ZIP, RAR не составляет особого труда. Достаточно воспользоваться программами Advanced ARJ Password Recovery, Advanced ZIP Password Recovery, Advanced RAR Password Recovery. Все они используют следующие виды взлома:

- Brute-Forсe («атака в лоб») последовательный перебор всевозможных комбинаций символов;

- Метод последовательного перебора (если известна хотя бы часть пароля);

- Атака по словарю;

- Гибридный метод (атака по словарю + метод последовательного перебора).

Данный вид взломщиков мы рассмотрим на примере нескольких программ.

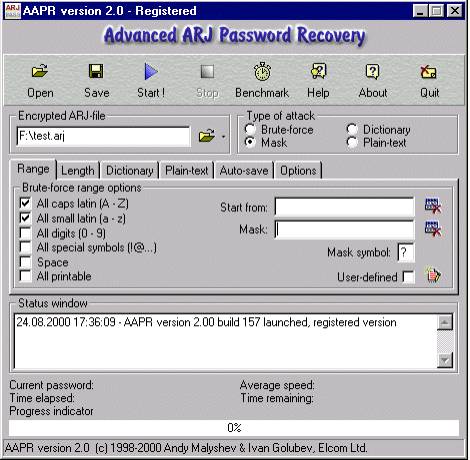

Эта программа (Advanced ARJ Password Recovery или, короче, AAPR) может быть использована для нахождения утерянных паролей ARJ архивов. Для извлечения паролей используются как метод «грубой силы», так метод «атаки по словарю».

Рисунок 7 Окно программы Advanced ARJ Password Recovery

Особенности программы:

- Скорость перебора около двух миллионов паролей в секунду при использовании процессоров Pentium II и Pentium III

- Поддержка всех методов сжатия

- Поддержка самораспаковывающихся архивов

- Возможна настройка параметров перебора паролей: вы можете указать длину, кодовую страницу или набор символов и некоторые другие параметры

- Поддержка не английских букв при использовании метода «грубой силы»

- «Атака при помощи словаря» с возможностью изменения слов

- Если длина пароля более 10 символов, то не возможен подбор пароля за достаточное время.

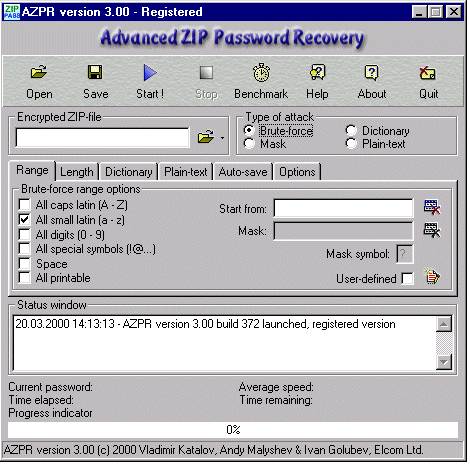

Эта программа (Advanced ZIP Password Recovery или AZPR) может быть использована для восстановления утерянных паролей ZIP архивов.

Рисунок 8 Окно программы Advanced ZIP Password Recovery

Краткая характеристика возможностей AZPR:

- Интуитивно понятный интерфейс;

- Скорость перебора более двух миллионов паролей в секунду при использовании процессоров Pentium II и Pentium III;

- Эта программа может работать с архивами, содержащими только один зашифрованный файл.

- Поддерживает все методы компрессии файлов;